2021年10月1日現在、NTTドコモを装った詐欺SMS「【ドコモ】お客様がご利用のdアカウントが不正利用の可能性があります。ご確認が必要です。」が出回っています。

AndroidスマートフォンとiPhoneの両方で、NTTドコモを装った偽アプリ「NTTセキュリティ」をインストールしてしまう危険性のあるSMSとなっているので特に注意が必要です。

目次

詐欺SMS「お客様がご利用のdアカウントが不正利用の可能性があります」

2021年10月1日頃より、NTTドコモを装った詐欺SMS「【ドコモ】お客様がご利用のdアカウントが不正利用の可能性があります。ご確認が必要です。」が不特定多数の電話番号宛に送信されています。

SMS末尾に記載されているリンクにアクセスすると、第三者が作成した悪意あるアプリケーションのインストールが促され、誤ってインストールしてしまうと自身の端末が様々なセキュリティリスクを負う恐れがあります。

【ドコモ】お客様がご利用のdアカウントが不正利用の可能性があります。ご確認が必要です。https://bit.ly/○○

dアカウント情報などを詐取するアプリのインストールが目的

今回出回っている詐欺SMS「【ドコモ】お客様がご利用のdアカウントが不正利用の可能性があります。ご確認が必要です。」に記載されているリンク先の内容は使用しているデバイス(機種)に応じて変化します。

まず両機種(Android/iPhone)の共通点として、まず『【※重要通知※】【NTT DOCOMOセキュリティセンター】』と題した、第三者が作成した悪意あるアプリケーションのインストール手順の説明ページが表示されます。

お客さんが最近使った電話の料金が非常に高いことが検出され、携帯電話に木馬ウイルスが感染した疑いがある。必ずセキュリティプログラムをダウンロードしてウイルスをスキャンしてください。要求通りに操作しないと、通話機能が停止されます。

説明ページにはダウンロードボタンが設けられており、ダウンロードボタンを押下するとAndroidスマートフォンの場合はアプリケーションファイル(NTTsecurity.apk)、iPhoneの場合は構成プロファイルのインストールが促されます。

手順を進めてしまうとdアカウントのIDやパスワードなど、個人情報の詐取を目的としたドコモを装った偽アプリがデバイスにインストールされます。(Android、iPhoneの両機種)

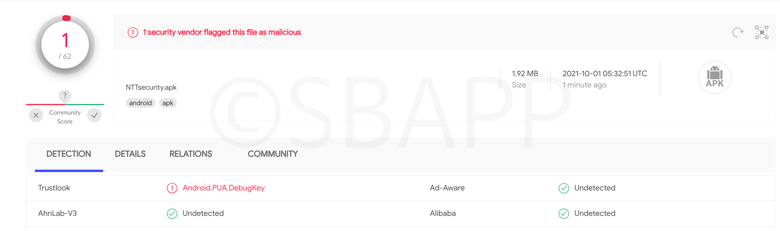

Androidでインストールを要求されるアプリについて

Androidスマートフォンでアクセスした際にインストールを要求されるアプリ、NTTセキュリティ(NTTsecurity.apk)の脅威をスキャンしたところ、クラックされたアプリなどを使用している際に表示される警告「Android.PUA.DebugKey」のみ検出されました。

Android.PUA.DebugKey warning is displayed whenever when we check a software or application downloaded from unknown resources or we are using cracked versions of softwares and applications.

引用:DROIDMAZE

その他の脅威、入力データの収集やスクリーンショット撮影を可能とする「TrojanSpy」、無断で他人にSMS送信を実行する「Trojan-SMS」などは検出されませんでした。(執筆時点)

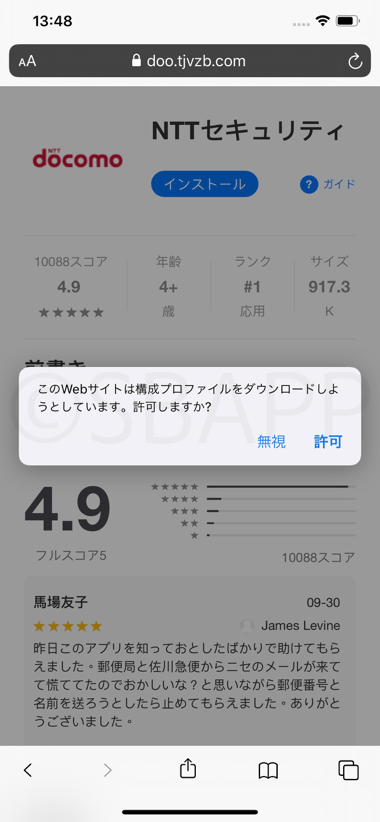

iPhoneで構成プロファイルのインストール要求に注意

これまでiPhoneの場合であればフィッシング詐欺サイトに誘導されることがほとんどでしたが、今回のSMSから第三者が作成した構成プロファイルのインストールが要求されます。

構成プロファイルは暗号化されており、構成プロファイル内に3つの署名用証明書が含まれていること以上のことはわかりませんでしたが、恐らくはdアカウント情報等の詐取を目的とした偽アプリ「NTTセキュリティ」のインストールが目的かと思われます。

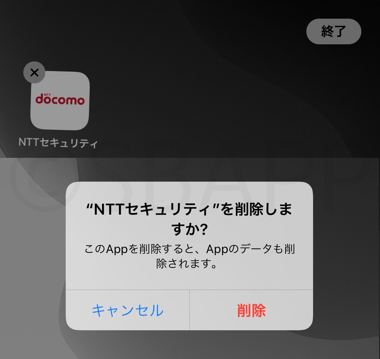

誤って偽アプリをデバイスにインストールした場合、偽アプリ自体は通常のアプリと同じ手順で削除できますが、インストールを実行した構成プロファイルは設定→プロファイルから削除できませんでした。(インストールしたはずのプロファイルが表示されない)

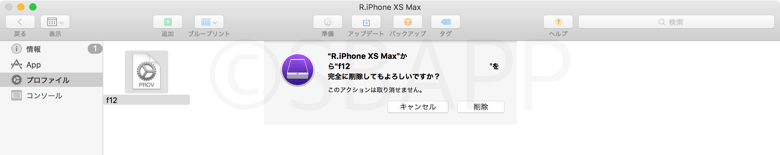

対処として、Mac専用アプリのApple Configurator 2であればインストール済みプロファイルを認識でき、削除することができました。もしApple Configurator 2を使える環境が無い場合は、デバイスを工場出荷状態に初期化する必要がありそうです。

※検証機に関しては、念のためプロファイル削除後に初期化しています。

コメントを投稿する(承認後に反映)